En este artículo le vamos a informar todo lo que necesita saber para seleccionar el mejor método para hackear y poder espiar cualquier teléfono celular de manera eficaz y real, sin importar que el modelo de dispositivo que se trate.

¿QUÉ SIGNIFICA HACKEAR UN MÓVIL?

Hackear un móvil significa acceder a todo su contenido de una manera no tradicional. Principalmente queremos ver su contenido y no podemos ir en persona a usarlo en forma. directa. El hacking nos da una manera alternativa de acceder a todo ese contenido.

¿POR QUÉ HACKEAR UN CELULAR?

Razones para espiar y hackear un teléfono celular existen muchas pero las mas populares son:

- Las empresas desean realizar control y monitoreo sobre los teléfonos de su propiedad para verificar el uso que se le da a los mismos por parte del personal.

- Los padreslo utilizan para llevar un control parental sobre sus hijos y cuidarlos de peligros digitales o contenido inapropiado.

- Las parejas desean conocer sobre infidelidades o engaños

¿CÓMO HACKEAR UN TELÉFONO CELULAR ?

Ya en el año 2022 cada vez mas se popularizan distintas maneras y técnicas para poder acceder al celular de otra persona, dichas técnicas varias muchísimo en cuanto a su complejidad y forma de implementación.

Cada vez mas personas quieren conocer la mejor manera de acceder al contenido del teléfono celular de otra persona para conocer información importante.

Pero con él paso del tiempo las tecnologías se actualizan y cambian dejando obsoletos o expuestas ciertos métodos.

Tal vez lo que era popular hace unos años, hoy ya no es tan útil.

Por esto te vamos a informar la mejor manera para hacker un celular de otra persona.

MÉTODOS PARA HACKEAR UN MÓVIL

1. UTILIZAR UNA APLICACIÓN ESPIA

mSpy

Las aplicaciones espías son software desarrollados por empresas dedicadas a la seguridad digital y representaran la mejor alternativa que puedes elegir de todo lo que te comentaremos en este articulo.

Estas apps te permiten hackear cualquier teléfono celular sin importar el modelo y podrás acceder a todo su contenido de manera rápida y eficaz.

Estas apps son la mejor herramienta para cualquier usuario, con o sin experiencia en el tema.

Una de las mejores apps espías del mercado es mSpy.

Esta app ofrece a un excelente precio una gama de características y funciones inmejorable.

Con mSpy podrás acceder y ver:

- Todos los mensajes de texto y todos los mensajes de todas las aplicaciones;

- Registro completo de llamadas;

- Fotos, videos y audios almacenados en el dispositivos;

- Ubicación geografica;

- Registro e historial de locaciones visitadas;

- Escucha de llamadas;

- Historial de navegación web;

- Acceso a herramientas de recupero o bloqueo a distancia;

- Panel de control remoto;

- Soporte tecnico especializado;

- Modo indetectable;

- Función de keylogger;

Con esta herramienta tendrás un arsenal de funciones para que no se te escape y nada y ni se enteren de tus actividades de control. mSpy es la mejor solución.

Haqerra

Haqerra es otra aplicación de hacking telefónico de última generación que ha arrasado en todo el mundo. Esta potente herramienta permite acceder al teléfono de otra persona y controlar sus llamadas, mensajes, actividad en redes sociales e incluso rastrear su ubicación en tiempo real.

Cómo funciona

Haqerra utiliza tecnología y técnicas avanzadas para eludir las medidas de seguridad y acceder al teléfono del objetivo. La aplicación está diseñada para dispositivos iOS y Android, lo que la hace accesible a un público más amplio.

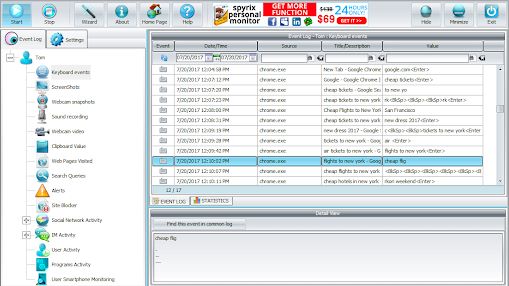

2. USAR UNA APLICACIÓN DE KEYLOGGER

Las aplicaciones de keylogger lo que hacen es registrar las pulsaciones que se realizan en un teléfono y a través de esto recopilar información logrando así hackear un celular, con esto podrá ver las palabras más utilizadas y además podrá obtener las claves de acceso a redes sociales.

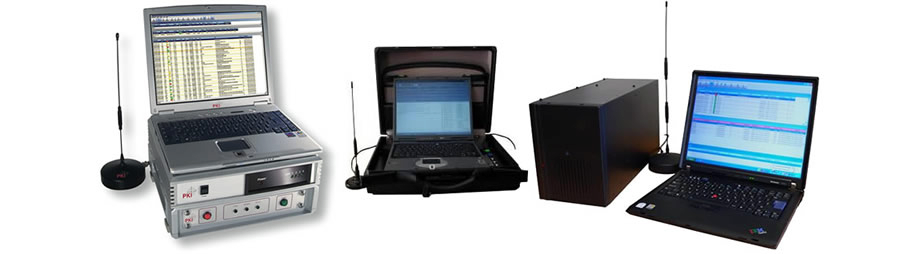

3. UTILIZAR EL MÉTODO STINGRAY

El Stingray (Conocido también como IMSI o Internacional Mobile Subscriber Identifier) es un método costoso por el cual un mecanismo funciona interceptando las señales de una torre de red del celular.

Gracias a esto pues se pueden identificar dispositivos en específico, luego de ahí extraer información.

Dichos equipos son muy costosos y se pueden adquirir solo con ciertas autorizaciones legales lo que deja a este método fuera del alcance de la mayoría de las personas.

4. SERVICIOS DE UN HACKER PROFESIONAL

Este método es a titulo enunciativo pues en la mayoría de los casos que se encuentran sitios web donde se ofrecen estos servicios por algún supuesto especialista terminan siendo un total fraude y una estafa total.

Se le promete demasiado al usuario, luego se le intenta cobrar una suma de dinero o se lo invita a descargar programas que resultan en malware pero nunca se llega a ninguna solución en concreto.

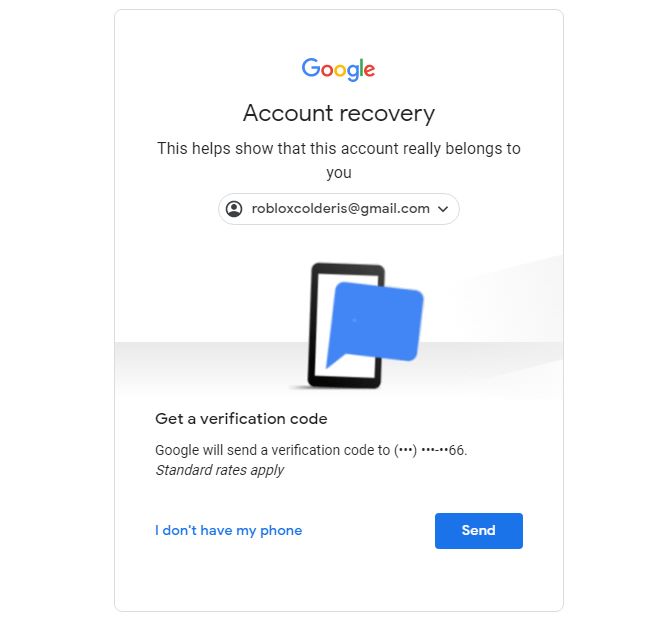

5. CUENTA DE ICLOUD O DE GOOGLE DEL DISPOSITIVO

Este método intenta utilizar las copias de seguridad sincronizada con las cuentas de iCloud o Google respectivamente para dispositivos Apple o Android para poder acceder a dichas copias y poder recuperar fotografías y mensajes.

Pero este método requiere conocer todas las credenciales de acceso a las cuentas de los teléfonos celulares en cuestión.

Ademas hoy las medidas de seguridad se han mejorado muchísimo por lo que sí tomaras alguna iniciativo es muy probable que seas descubierto.

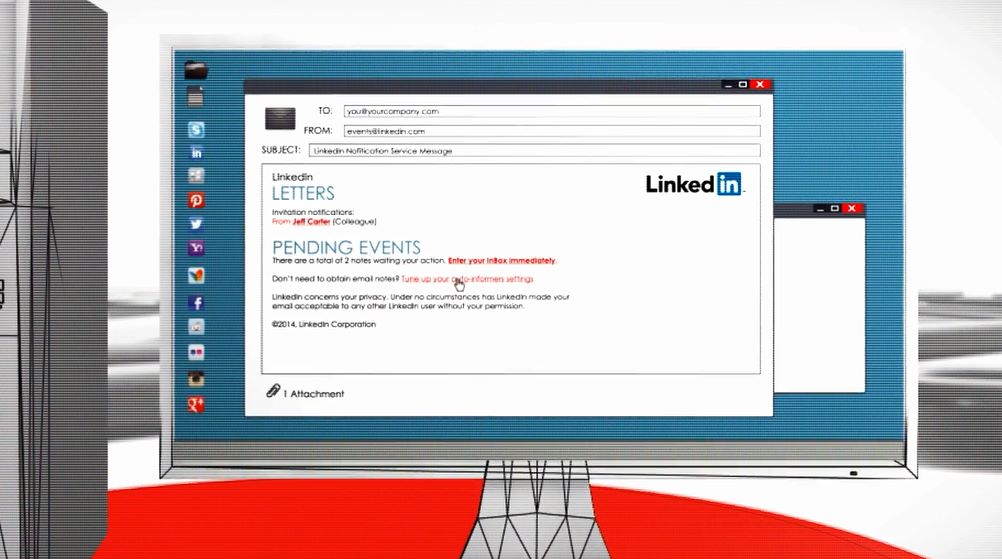

6. PHISING

Phising mediante un link o mensaje: El phising es básicamente un engaño a través de un mensaje recibido de un destinatario conocido o desconocido en el cual se busca redirigir hacia algún link o instalar alguna aplicación que ingresará al dispositivo y se hará con los dispositivos, inclusive algunos de estos están programados para acceder a información bancaria que se haya digitado en el dispositivo o cuentas de correo electrónico. Es probable caer en las garras de este método ya que es más común de lo que parece.

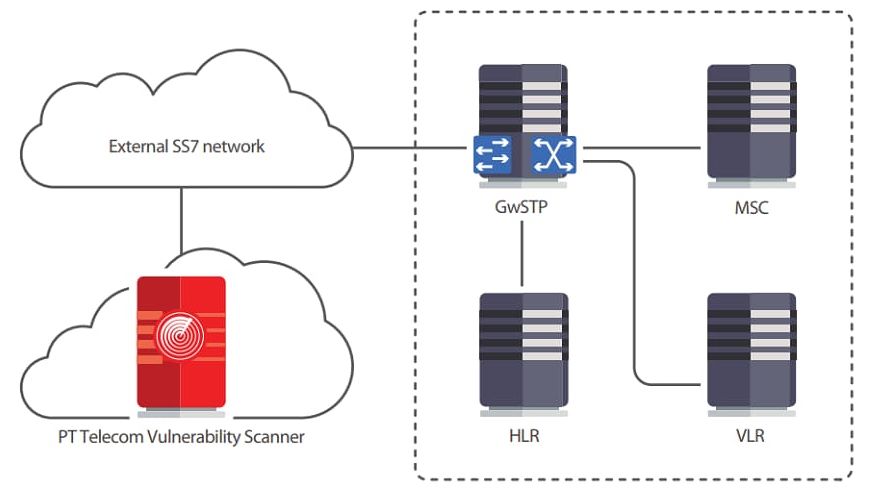

7. VULNERABILIDAD “SS7”

Signalling System 7 es un protocolo para redes de celulares a nivel mundial con una vulnerabilidad en su diseño lo cual expone a teléfonos celulares a interceptación de sus mensajes de texto y rastreo físico.

Este método requiere altos conocimientos técnicos y su eficacia es discutible.

8. UTILIZAR “MIDNIGHT RAID”

Como su nombre indica, es un ataque que se realiza durante la noche mientras el dueño del dispositivo se encuentra descansando por un proceso que involucra un sms se puede extraer información básica del teléfono.

Este método es extremadamente complejo.

9. SACAR VENTAJA DE LAS REDES DE WI-FI ABIERTAS

Redes de Wi-Fi abiertas: A pesar de que parezcan inofensivas las redes de Wi-Fi representan una forma sencilla de hackear el móvil de otra persona, este método genera una conexión vulnerable donde todo el trafico de datos puede ser espiado.

No necesariamente debe ser una red de esas abiertas en los negocios o centros comerciales, alguien puede hacerse pasar por un vecino o restaurant popular usando el nombre y dejando la red abierta.

10. TARJETA SIM

No es un método común ya que requiere conocimiento con relación a tarjetas SIM y no todas las tarjetas SIM son vulnerables, de hecho menos del 30% de las tarjetas SIM sirven para hackear un móvil.

La intención es transferir el número de la persona a una nueva tarjeta SIM y de ahí aprovechar para saltarse la autenticación de dos pasos de diversas aplicaciones y servicios como el correo electrónico y cuentas bancarias.

11. ORGANISMOS LEGALES

En la actualidad se ha dado a conocer que los organismos estatales utilizan elementos como el Stingray mencionado arriba para interceptar señales y hackear móviles, obviamente este es un proceso que no esta al alcance del publico pero que a fines educativos hemos incluido en este articulo.

12. HACKEAR UN CELULAR CON EL NUMERO

Estos métodos circulan por internet a través de ciertas páginas o inclusive aplicaciones que aseguran su efectividad para hackear el móvil de otra persona.

Esto es completamente falso, no hay manera de hackear el móvil de otra persona contando solamente con el número de celular que esta posea, por ende, muchísima precaución con esto, es totalmente falso.

¿CUÁL ES ENTONCES EL MEJOR MÉTODO?

Teniendo en cuenta todo lo dicho en estos puntos previos podemos asegurar que el mejor método para hackear un móvil es utilizando una aplicación espía. Estas le permitirán acceder a todos los elementos deseados sin problema alguno, podrá hacerlo de forma sigilosa y además podrá contar con soporte técnico.

Una aplicación como mSpy le permitirá tener una respuesta rápida y solida y controlar todo desde un panel de control exclusivamente diseñado a tal fin. La cantidad y precisión del contenido es inmejorable y resolverá cualquier situación.

Con la complejidad de la tecnología hoy solo una herramienta como mSpy le asegurará resultados verdaderos.

CONSEJOS PARA EVITAR QUE SU CELULAR SEA HACKEADO

Por último les dejaremos una lista de consejos que puede servirle para evitar que su teléfono celular sea hackeado:

- Evite conectarse a redes Wi-Fi públicas.

- Utilice patrones de bloqueo, estos evitaran que personas indeseadas a su alrededor tomen su dispositivo e intenten instalar algo sin su consentimiento.

- Jamás comparta sus claves personales.

- No instale aplicaciones ni descargue archivos APK de origen desconocido.

- No suba contenido privado a la nube o servicios de almacenamiento digital.

CONCLUSIÓN

A la hora de querer espiar un teléfono celular y acceder a todo el contenido del mismo, ya sea, llamadas, registros, historiales, archivos, fotos y videos. Usted necesita una solución fiable y que le dé resultados sólidos.

Una app espía como mSpy es siempre la mejor alternativa sin importar el dispositivo que tenga espiar. Esta tecnología lo pondrá al mando con un panel de control completo y actualizado a fin de lograr un hackeo total y profesional.

hola quiero saber si de ser q no me guste pueda des suscribirme en cualquier momento.?

Sí, por supuesto.